Abstracts

Résumé

Les jeux vidéo en ligne massivement multi-joueurs, ces univers virtuels ludiques où des centaines de milliers de joueurs s’affrontent au travers de quêtes épiques, sont de plus en plus populaires. Par leur popularité et par leur influence, ces derniers apportent toute une série de transformations sociales importantes, notamment au chapitre des comportements déviants, délinquants et criminels. Au cours de ce texte, nous verrons comment nous pouvons comprendre ces univers et saisir les comportements déviants, délinquants et criminels qui s’y déroulent.

Mots-clés :

- Jeux vidéo,

- délinquance,

- Internet,

- cyberespace,

- criminalité informatique,

- cybercriminalité,

- hackers

Abstract

Massively multiplayer online game, virtual worlds where hundreds of thousands of players compete through epic quests, are becoming increasingly popular. Because of their popularity and their influence, they bring a range of major social changes, especially in terms of deviant behavior, and criminal offenders. In this paper, we will see how we can understand those universe and how deviant, delinquent and criminal acts are conducted through them.

Keywords:

- Video Games,

- Delinquancy,

- Internet,

- Cyberspace,

- Computer crime,

- Cybercriminality,

- Hackers

Resumen

Los juegos de video en línea son cada vez más populares y reúnen en el virtual universo lúdico a miles de jugadores que se enfrentan en grandes batallas épicas. La popularidad e influencia de este tipo de juegos está generando una serie de transformaciones sociales importantes, principalmente en materia de comportamientos desviantes, delincuentes y criminales. En el presente artículo veremos cómo puede analizarse este universo para comprender los comportamientos desviantes, delincuentes y criminales que en él se desarrollan.

Palabras clave:

- Juegos de video,

- delincuencia,

- Internet,

- ciberespacio,

- criminalidad informática,

- cibercriminalidad,

- hackers

Article body

Introduction[1]

World of Warcraft, Age of Conan, Eve Online, Lord of the Rings Online, Dungeons & Dragons Online. Ces noms ne disent généralement que très peu de choses au citoyen lambda. Pourtant, pour bon nombre de personnes, ces titres sont synonymes de plaisir et de découvertes dans des univers en mutation constante ; ils représentent des mondes qui ne dorment jamais, des microsociétés où des gens de partout sur la planète se rejoignent afin de vivre des aventures qui vont au-delà de ce que nous pouvons imaginer. Pour plusieurs de ces individus, ces univers représentent une seconde vie – ce sont des travailleurs, des étudiants, des entrepreneurs, etc. Mais, quand l’occasion s’offre à eux, ils se transforment en chevaliers, en mages ou encore en pirates de l’espace. Ces personnes font partie de ce que nous pouvons appeler des univers sociaux synthétiques (USS) ; des univers virtuels, construits par des compagnies de divertissements informatiques, dans lesquels évolue une masse d’individus liés par leur passion de faire évoluer cette société virtuelle (à ce sujet, voir entre autres Castronova, 2005).

Or, à mesure que les USS gagnent en popularité, nous assistons de plus en plus à des cas de délinquance qui émanent de l’existence même de ces univers virtuels. Piratage informatique, vols de données, leurre d’enfants ; autant de crimes qui sont commis au sein de ces environnements sociaux cybernétiques et en pleine expansion (Taylor, 2006). Non seulement cette délinquance se fait dans un « nouvel » espace social, mais elle est également différente de la délinquance traditionnelle – sa portée n’est pas la même, et elle n’est pas conditionnée par les mêmes dynamiques.

Si le nombre d’études qui touchent à la criminalité technologique et informatique se multiplie allégrement dans le champ criminologique – des chercheurs comme Benoit Dupont (2008), Stéphane Leman-Langlois (2008), Peter Grabosky (1998, 2001, 2006), Robert W. Taylor et al. (2006a) contribuent à l’avancement des recherches sur la criminalité informatique et sur les modes de contrôles sociaux en ligne –, la relation entre la délinquance et les USS, elle, est laissée de côté. Une lacune probablement attribuable à la nouveauté du phénomène. Or, même si à peu près aucune étude n’a été menée sur le sujet, il est clair qu’il y a une multitude de phénomènes sociaux qui se produisent en ligne et qui vont avoir des répercussions dans le monde physique. À l’inverse, les phénomènes qui se déroulent dans le monde physique vont avoir des conséquences dans l’espace Web. Mais, il est particulièrement intéressant de constater que ce genre d’hybridation entre les sociétés virtuelles et les sociétés réelles s’étend à la criminalité, à la délinquance et à la déviance. En d’autres termes, nous sommes les témoins de la virtualisation des problèmes sociaux.

Cependant, la compréhension de ce genre de phénomène ne peut se faire en dehors d’une analyse théorique. À cet effet, nous croyons pertinent – pour ne pas dire indispensable – de fixer notre travail de conceptualisation à un corpus théorique. Nous analyserons donc la délinquance liée aux USS à la lumière des théories du contrôle, principalement les théories du contrôle social de Hirschi (2001) et les théories de l’autocontrôle de Gottfredson et Hirschi (1990).

Le choix de ce corpus théorique n’est pas anodin. Les théories du contrôle sont souvent présentées par leurs défenseurs comme faisant partie d’une théorie générale du crime, c’est-à-dire qu’elle serait porteuse d’un cadre d’analyse applicable à presque toutes les délinquances. Il n’est donc pas surprenant que (1) cette théorie soit si populaire, (2) qu’elle soit si souvent citée dans les travaux criminologiques et (3) qu’elle soit indirectement liée à d’autres corpus théoriques, comme les théories de l’apprentissage par exemple. De ce choix théorique découle notre question de recherche principale : est-ce que les théories du contrôle – principalement les théories du contrôle social et les théories de l’autocontrôle – sont aptes à saisir les nouvelles formes de délinquance qui prennent racine dans les USS ? Ce que nous avançons, c’est que ce corpus théorique est limité, voire déphasé, pour comprendre certaines formes d’actes déviants qui sont encore récents, notamment la délinquance pouvant être liée aux USS.

Ce texte se divisera en cinq parties. Premièrement, nous ferons un survol des écrits sur les théories du contrôle. Deuxièmement, nous ferons une revue de ce que nous considérons comme des « univers sociaux synthétiques » (USS). Troisièmement, nous aborderons la question de la délinquance dans les USS. Quatrièmement, nous ferons un survol de la méthodologie que nous avons employée pour faire notre étude. Enfin, nous analyserons comment s’appliquent les théories du contrôle dans l’analyse de la délinquance liée aux USS.

Théories du contrôle

Les théories du contrôle s’inscrivent légèrement en porte à faux par rapport au bagage théorique présent en criminologie. Il est souvent avancé que les gens vont naturellement obéir aux règles et aux codes sociaux qui sont massivement acceptés par la société dans laquelle ils vivent. Dans cette proposition, ce sont des éléments particuliers – des éléments biologiques, psychologiques ou sociaux – qui pousseraient les individus à commettre des crimes. Les théories du contrôle vont plutôt emprunter le raisonnement intellectuel inverse : les individus seraient enclins à commettre des crimes s’ils donnaient libre cours à leurs bas instincts – il s’agit, en quelque sorte, d’une approche hobbesienne de la nature humaine. La question fondamentale est de savoir : pourquoi il n’y a pas plus de gens qui commettent des actes criminels ?

La réponse proposée par les théories du contrôle est qu’il y a certaines « forces » qui empêchent les individus de commettre des actes criminels. Lorsque des crimes sont commis, c’est que ces « forces » – nous pourrions dire ces mécanismes de contrôle – n’ont pas été assez efficaces pour en arriver à arrêter des comportements « incontrôlés ».

Travis Hirschi est probablement le théoricien le plus souvent associé aux théories du contrôle. Dans son ouvrage Causes of Delinquancy (2001), Hirschi expose sa vision de la délinquance ; il soutient qu’il est futile de tenter d’expliquer les causes de la délinquance, puisque chaque individu a en lui un potentiel criminel. Sa théorie du contrôle est fortement liée à la question des relations sociales. Selon Hirschi, les individus qui ont de forts liens avec des groupes sociaux seraient moins susceptibles de commettre des actes criminels. Ces groupes peuvent être très divers, mais les principaux groupes repérés par Hirschi sont la famille, les compagnons d’école et les amis.

En 1990, Michael Gottfredson et Travis Hirschi (1990) ont décidé de travailler ensemble à l’élaboration d’une théorie qui se baserait, en partie du moins, sur les postulats déjà avancés par ce dernier. Selon les dires des auteurs, ils auraient élaboré une théorie qui permettrait d’expliquer tous les types de crimes et de délinquances : la théorie de l’autocontrôle (self-control theory).

Contrairement aux travaux précédemment élaborés par Hirschi, qui avait essayé d’expliquer la délinquance par l’entremise de différents concepts (attachement, implication, engagement, croyance), la théorie de l’autocontrôle utilise un seul concept : un autocontrôle déficient (low self-control). De plus, il est important de concevoir qu’à l’inverse de certains aspects des concepts proposés dans les anciennes théories de Hirschi, la théorie de l’autocontrôle est essentiellement interne à l’individu ; elle ne concerne pas des éléments externes se trouvant dans son environnement social. Finalement, il est important de noter que la théorie de l’autocontrôle se base sur des « symptômes » qui se sont déroulés durant l’enfance – ce qui contraste avec la théorie du contrôle social de Hirschi qui cherche surtout à analyser le processus qui se produit lors de la commission de l’acte délinquant.

Dans la théorie élaborée par Gottfredson et Hirschi (1990), les auteurs font certains constats concernant les crimes qu’ils qualifient « d’ordinaires ». Quatre constats ressortent de leur analyse. Premièrement, les crimes ordinaires correspondent à des actes qui offrent des gratifications simples et immédiates, mais qui offrent peu de bénéfices à long terme. Ces actes sont considérés comme excitants et risqués, mais ne demandent que très peu de compétences ou de planification. De même, ils ne produisent généralement que très peu de bénéfices au délinquant, tout en créant des désagréments et des souffrances à la victime. (Gottfredson et Hirschi, 1990).

Deuxième constat : les gens qui commettent des « crimes ordinaires » sont généralement des personnes impulsives. Ce sont aussi des personnes qui préfèrent les activités physiques aux activités mentales, et elles vont souvent aimer prendre des risques. Finalement, ces individus entretiennent habituellement une vision à court terme et sont peu volubiles. Non seulement ces caractéristiques vont pousser les individus à s’engager dans des crimes ordinaires, mais cela va généralement engendrer des similarités dans certaines formes de comportement : ces gens sont enclins à fumer et boire de manière exagérée, et ils adoptent souvent des comportements risqués sur la route, les impliquant souvent dans des accidents automobiles (Vold et al., 2002).

Troisième élément avancé par les auteurs : il y a une permanence dans ces traits de personnalité :

Since these traits can be identified prior to the age of responsibility for crime, since there is considerable tendency for these traits to come together in the same people, and since these traits tend to persist through life, it seems reasonable to consider the as comprising a stable construct useful in the explanation of crime.

Gottfredson et Hirschi, 1990 : 94

Cette permanence dans le comportement « à risque » est en amont de ce qui est considéré comme un autocontrôle déficient.

Quatrième élément avancé par les auteurs : l’éducation inadéquate des enfants est la plus grande cause d’un autocontrôle déficient. Une bonne surveillance de l’enfant et un monitorage de ses débordements comportementaux vont engendrer un bon autocontrôle chez ce dernier. En d’autres mots, ce sont des contrôles externes qui vont finir par être intégrés chez l’enfant, et ce, par un processus de socialisation. Ce processus de socialisation se fait évidemment par l’entremise de la famille, mais il peut également s’opérer, en partie du moins, grâce à l’école.

La montée des univers sociaux synthétiques

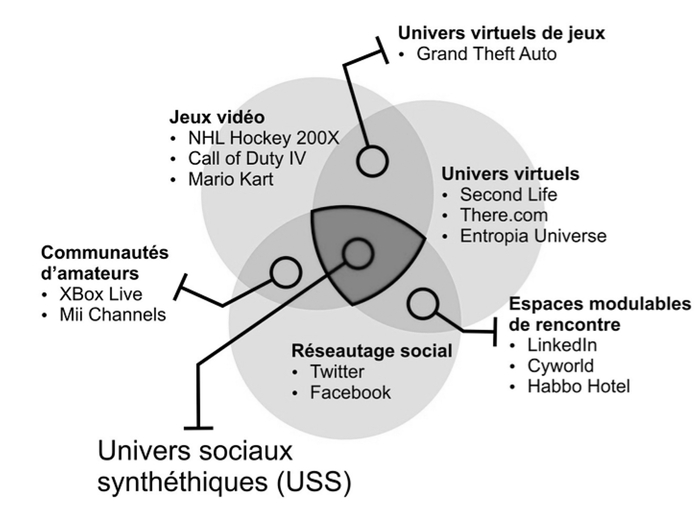

Au croisement des jeux vidéo, des univers virtuels et des réseaux sociaux se trouve ce que nous appelons les univers sociaux synthétiques (USS) (voir figure 1). C’est cette catégorie bien particulière d’application informatique qui nous intéresse ici. Il s’agit d’une catégorie singulière, notamment parce qu’elle recoupe un bon nombre d’applications informatiques, comme les jeux vidéo ou les réseaux sociaux virtuels par exemple.

Figure 1

La concentricité d’applications Web et des jeux vidéo

Les USS regroupent toute une série de logiciels dont la caractéristique principale est de plonger leurs utilisateurs dans une société artificielle où, comme dans le monde réel, des activités s’y déroulent en permanence – on fait d’ailleurs souvent référence à ces environnements comme étant des mondes « persistants ». La grande majorité de ces environnements sociaux synthétiques se déroulent « en ligne », c’est-à-dire que l’interaction principale se fait avec d’autres joueurs qui se connectent via Internet pour participer aux activités de ce monde. Moyennant un tarif – entre environ 10 $ et 20 $ US par mois et dont le paiement se fait généralement par carte de crédit –, les individus peuvent ainsi prendre part aux activités proposées au sein de l’USS. Ces univers virtuels se voient grandement animés par des dynamiques sociales qui proviennent d’initiatives humaines ; il s’agit, en somme, de microcosmes sociaux qui se déroulent dans un théâtre virtuel.

Les USS empruntent généralement la forme de jeux qui se produisent au coeur de mondes inventés. Le terme généralement employé pour décrire ce type de jeux est celui de jeux en ligne massivement multi-joueurs (JELMM). Toutefois, on peut plus difficilement accoler le terme de jeu à certains USS. Pensons notamment à Eve Online (www.eve-online.com/). Si pour bon nombre de personnes il s’agit effectivement d’un jeu, pour nombre d’autres il s’agit plutôt d’un monde principalement conditionné par l’économie. En d’autres mots, il s’agit d’une simulation dans laquelle un marché ultracapitaliste et futuriste est opéré par chaque membre de la communauté. Une partie des opérations d’Eve Online est d’ailleurs effectuée par un économiste (Watters, 2008). Cela nous pousse à dire que cet univers est un USS, mais son classement dans la catégorie des jeux peut être critiqué ; il serait peut-être plus précis de parler d’une simulation.

Ces jeux ont pour caractéristique de plonger les joueurs dans un univers virtuel qui a ses propres règles et ses propres limites. Ces univers sont divers ; ils peuvent autant être sous-tendus par des scénarios réalistes – des jeux ayant pour thème la Seconde Guerre mondiale par exemple – ou encore complètement inventés – des mondes médiévaux fantastiques ou des sociétés qui évoluent dans des environnements de science-fiction. Au travers de ces scénarios, le joueur y incarne un avatar – les individus qui participent à ces JELMM vont plutôt utiliser le terme de personnage pour décrire leur avatar – ayant diverses caractéristiques physiques et mentales – certaines choisies, d’autres imposées. Le joueur évolue à travers cet univers en contrôlant son avatar et en y effectuant diverses missions – tuer un dragon qui se cache dans une grotte ténébreuse, aller porter une lettre dans un village avoisinant, etc. Ainsi, par l’accomplissement de ces missions, les participants auront la possibilité d’obtenir ou de créer divers objets, d’obtenir de l’argent virtuel et d’augmenter les capacités de leur personnage en obtenant ce qui est convenu d’appeler des « points d’expérience ».

Autre aspect de ce genre de jeu : il implique habituellement une nécessaire coopération entre les individus qui y participent. Pour arriver à terminer certaines missions, les joueurs devront se regrouper afin de travailler de manière collaborative. Cette collaboration est communément facile à obtenir, car (1) ces jeux sont peuplés de milliers, voire de centaines de milliers de joueurs en même temps – d’où le terme « massivement multijoueurs » – et (2) ces missions doivent souvent être achevées par une grande partie des membres de la communauté, car elles permettent d’augmenter les compétences des avatars qui y prennent part. Au travers de cette collaboration, nous assistons bien souvent à la création de guildes – création qui est bien souvent assistée par les compagnies qui développent les USS –, c’est-à-dire des groupes de participants qui se forment autour d’un thème, d’un logo et d’une volonté commune d’action.

Le marché des JELMM est en forte croissance. Le plus connu est probablement World of Warcraft (WoW) (pour une description détaillée de ce qu’est WoW, voir Ducheneaut et al., 2006). Au moment d’écrire ces lignes, plus de dix millions d’individus étaient actifs dans cet USS (Blizzard Entertainment, 2008) ; un record pour ce genre d’univers. Mais d’autres USS sont très actifs et supportent bon nombre de personnes. Mentionnons, par exemple, Age of Conan avec à son actif un total de 700 000 participants (Radd, 2008), Eve Online avec plus de 220 000 individus actifs (Waters, 2008), ou encore Lord of the Rings Online qui compte plus de 250 000 personnes (MMOGCHART.COM, 2008a). Au total, le nombre d’individus prenant part à des USS se situe autour de 16 millions de personnes. En comparaison, en 2000, ce nombre était à peine de 1 500 000 (MMOGCHART.COM, 2008b).

L’importance des USS est d’autant plus grande que nous sommes présentement témoins de la genèse de ce genre d’espace virtuel. Les avancées de l’informatique et des communications auront pour effet de pousser encore plus les relations entre le monde réel et le monde virtuel. De surcroît, cette hybridation apportera dans son sillon toute une série de transformations dans le comportement des individus. Dans cette optique, non seulement seront-ils de plus en plus présents dans ces espaces virtuels, mais ces derniers apporteront avec eux les dynamiques sociales qui les entourent – criminalité, vie familiale, création d’amitié, relations amoureuses, etc.

L’architecture socio-informatique, le code informatique et la vision

Lorsque nous abordons la façon de réguler les comportements au sein des USS, et plus particulièrement au sein des JELMM, cela passe par l’architecture informatique même :

MMOG [pour les JELMM] space is “regulated”, though the regulation is special. In MMOG space regulation comes through code. Important rules are imposed, not through social sanctions, and not by the state, but by the very architecture of the particular space. A rule is defined, not through a statute, but through the code that governs the space.

Lessig, 2006 : 39

Ce « code », c’est-à-dire le langage informatique utilisé pour donner vie à cet espace virtuel, est l’instrument de régulation des comportements sociaux. C’est lui qui représente la limite de certains actes ; le code peut bloquer certaines opérations faites par les participants – évidemment, comme nous le verrons plus loin, il est toujours possible de modifier le code.

Nous sommes conséquemment placés devant une situation où des règles de fonctionnement social – au sens où nous pouvons considérer les USS comme une forme d’espace social virtuel – sont imposées par le haut par l’entremise d’une corporation. Une situation très loin de la vision sociale classique où les lois et les règles sont le produit d’une forme de consensus social (contrat social) où tous les individus abandonnent une partie de leur liberté, afin qu’une institution socialement acceptée – ou tolérée – soit responsable de la définition et de l’application des lois.

La situation diffère également du fait que la logique interne des USS est essentiellement conditionnée par des visées d’ordre économique ; l’objectif d’une compagnie éditrice d’un USS est de faire le plus de profits possible. Pour y arriver, elle doit s’assurer que les participants trouvent leur compte, c’est-à-dire qu’ils retirent un plaisir à participer à l’USS, que ce plaisir puisse s’étirer sur une longue période de temps – l’objectif étant de faire durer les abonnements sur plusieurs mois – et qu’il y ait assez de cohésion interne pour que le « système social interne » soit pérenne, garantissant ainsi aux participants qu’ils ne seront pas constamment la cible d’actes qui pourraient nuire à leur expérience virtuelle (voir, entre autres, Castronova, 2005 : 260-262). Évidemment, cette logique se répercute nécessairement sur les règles établies par la compagnie éditrice du logiciel, car ces règles doivent également composer avec le fait qu’elles donnent lieu à des comportements qui sont souvent antinomiques avec les lois et règles de la société. En effet, dans la plupart des JELMM, il est bien vu de tuer, de combattre, de voler, et de devenir plus puissant aux dépens des autres avatars. Si ces comportements sont hautement encouragés dans ces espaces virtuels, ils sont toutefois considérés comme étant des actes délinquants dans la société réelle.

La délinquance et les USS

Il est plutôt surprenant de discuter de délinquance, voire de criminalité, quand vient le temps de discuter des USS. Pourtant, bon nombre d’événements qui se sont produits tendent à démontrer qu’il y a effectivement une délinquance impliquant l’utilisation des USS ; certains actes délinquants vont se produire à l’intérieur même des USS, alors que d’autres vont y trouver leurs racines, sans nécessairement s’y produire directement.

La différence fondamentale que nous pouvons souligner entre les actes délinquants et criminels qui se produisent dans les USS par rapport aux actes délinquants ou criminels qui arrivent dans le monde physique se trouve essentiellement dans la question des normes et dans la question de l’espace. Les travaux de Jaishankar (2007, 2008) tentent de cerner ce qui différencie les actes délinquants et criminels virtuels de ceux qui sont commis dans le monde physique. Sans entrer dans le détail, nous pouvons constater que Jaishankar souligne essentiellement trois aspects : (1) l’espace, c’est-à-dire qu’il y a une séparation d’office entre le délinquant ou le criminel et la victime ; (2) des paramètres différents dans ce qui compose le crime, comme la présence d’un anonymat relatif et l’absence de dissuasion, etc. ; et (3) les normes et valeurs propres aux communautés du cyberespace et qui peuvent mener à des conflits normatifs avec les normes des communautés physiques.

La question des normes et valeurs nous semble intéressante pour expliquer, en partie du moins, le pourquoi de la présence d’une délinquance ou d’une criminalité qui émerge des USS. Trois caractéristiques propres aux USS nous permettent d’avancer cela. La première caractéristique est l’anonymat. Les USS permettent aux joueurs d’incarner des avatars et bénéficient de l’anonymat relatif offert par Internet. Les participants peuvent donc exploiter cette distance avec la victime et les autorités pour commettre des actes délinquants. La deuxième caractéristique est le nombre de victimes potentielles. Étant donné que les USS abritent bon nombre d’individus ayant des compétences informatiques, des âges et des bagages différents, les cibles criminelles sont diverses et peuvent être exploitées par différents types de délinquants – c’est donc à l’image de la société « réelle ». Finalement, le fait que les USS sont généralement conditionnés par une logique économique très forte rend la commission de certains actes très lucrative. Ces trois caractéristiques des USS semblent conditionner l’apparition de la délinquance ou, du moins, elles semblent l’entretenir.

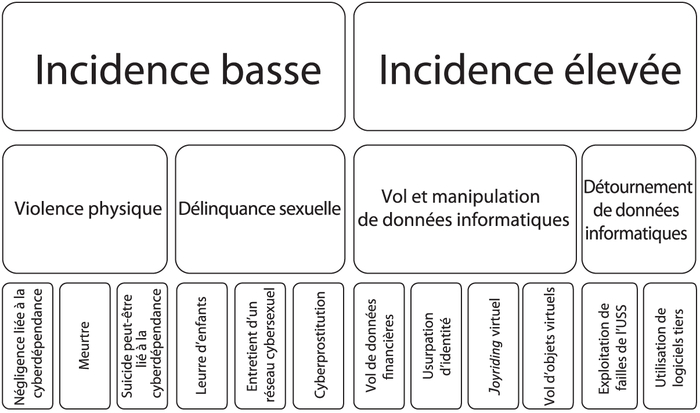

S’il apparaît clair que des actes délinquants sont présents dans les USS, force est d’admettre qu’il y a manque d’études sur le sujet. Ainsi, afin de pouvoir comprendre les types de délinquance présents dans les USS, nous avons dû faire une revue des événements annoncés dans les médias. Cette revue nous a permis de repérer quatre types de délinquance liée aux USS (figure 2).

Figure 2

Typologie des actes délinquants dans les USS

Le premier est la violence physique. Généralement, les actes de délinquance liés aux USS sont surtout des actes qui vont arriver en conjonction avec des problèmes de cyberdépendance – il est de plus en plus d’usage de parler d’« e-heroin ». Les USS en général, et les JELMM en particulier, sont réputés pour créer une forte dépendance chez les individus qui y participent, ce qui pousse certains à commettre un suicide par exemple (Wan et Chiou, 2006 ; Annand, 2007 ; Grüsser et al., 2007 ; Wood et al., 2007). Mais, les USS engendrent aussi des cas de violence directe. Notons, par exemple, le cas d’un citoyen chinois accusé de meurtre à la suite d’un différend s’étant produit dans le JELMM Legend of Mir 3 (www.helbreathusa.com). Le meurtrier a accusé la victime de lui avoir volé une épée virtuelle pour ensuite l’avoir revendue dans un site d’enchères. Pour se venger, l’individu aurait décidé de tuer son « compagnon » de jeu. Il est actuellement passible de la peine de mort (Li, 2005 ; RedOrbit, 2005).

Le deuxième type de délinquance pouvant être lié aux USS est la délinquance sexuelle. Dans ce cas, l’USS n’engendre pas la délinquance stricto sensu. Les USS agissent plutôt comme facilitateurs d’activités de délinquance sexuelle. Les pédophiles vont exploiter les USS pour éventuellement obtenir des rencontres avec des mineurs. Étant donné que les USS sont souvent des jeux, le nombre de joueurs mineurs est prépondérant. Trois cas différents et fortement médiatisés peuvent d’ailleurs être soulignés à cet effet : deux aux États-Unis (Lillis, 2008 ; KTVB.com, 2008) et un en Nouvelle-Zélande (Australian Associated Press, 2008). Dans les trois cas, WoW a été utilisé comme plateforme permettant de créer des liens avec la victime.

Le troisième élément que nous pouvons distinguer au travers de notre recherche est le vol et la manipulation de codes informatiques. La manipulation de données informatiques implique l’utilisation de diverses techniques informatiques ou d’ingénierie sociale[2] afin de faire des vols. Évidemment, dans ce cas, il ne s’agit pas d’un vol physique au sens propre du terme. Il s’agit plutôt d’un vol qui implique des éléments que l’on peut trouver au coeur de l’USS – soit des données ou l’identité du participant. Nous pouvons discerner quatre types de phénomènes liés au vol et à la manipulation de données dans les USS : le vol de données financières, l’usurpation d’identité, le « joyriding » virtuel (utilisation frauduleuse du compte d’un individu qui prend part à un USS, et ce, simplement afin de s’amuser) et le vol d’objets virtuels (Reuters, 2003 ; Sipress, 2006).

Le dernier type de délinquance que l’on peut lier aux USS concerne le détournement des données informatiques. Il ne s’agit pas ici de criminalité stricto sensu. Tout au plus, il s’agit d’une forme de délinquance. En effet, l’individu qui décide d’exploiter un logiciel tiers enfreint généralement les règles d’utilisation du logiciel offert par la compagnie éditrice de l’USS. Et à cela s’ajoute le fait que dans bon nombre de cas, l’utilisation d’un logiciel tiers va s’accompagner de la manipulation de codes informatiques, ce qui s’apparente à du piratage informatique, ou encore à de l’exploitation de failles logicielles présentes dans les codes informatiques fournis par la compagnie éditrice de l’USS. Contrairement au piratage présent dans la catégorie du vol, cela ne consiste pas à briser des sécurités informatiques afin de s’emparer de certaines informations. Il s’agit plutôt de détourner le sens donné à des applications informatiques afin de fournir un avantage à la personne qui détourne cela.

Or, la question qui nous vient immédiatement à l’esprit est : est-ce que les théories du contrôle sont efficaces pour comprendre ce type bien particulier de délinquance ?

Méthodologie

Pour la présente étude, nous avons utilisé deux méthodes afin de recueillir nos données. La première est l’observation participante. En résumé, nous nous sommes infiltré dans un JELMM – en l’occurrence World of Warcraft – et nous avons participé aux différentes activités qui s’y déroulaient. Nous avons choisi WoW pour trois raisons : (1) il s’agit de l’USS qui est le plus populaire en ce moment ; nous avions cru que nous aurions plus de chances de trouver des éléments pouvant être liés à la délinquance dans les USS ; (2) notre recension des écrits décrivait déjà certains modus operandi délinquants qui se déroulaient dans cet USS ; et (3) bon nombre d’articles journalistiques soutiennent que la criminalité organisée semble de plus en plus s’intéresser aux USS comme moyen de transférer de l’argent, ou encore, plus simplement, de faire des fraudes (voir entre autres BBC, 2006).

Pour mieux comprendre les dynamiques sous-jacentes en lien avec les théories du contrôle, nous avons nous-même tenté de faire des actes que nous pouvons classer dans la catégorie de la délinquance liée à la manipulation de code. Plus précisément, nous avons utilisé deux types de manipulation de code : (1) l’exploitation de logiciels tiers nous permettant de contrôler notre avatar de manière automatique et sans être devant notre ordinateur ; et (2) la création de diverses macros nous permettant entre autres de « spammer » les discussions qui se trouvent dans WoW et d’obtenir des informations personnelles sur les joueurs qui prennent part au JELMM.

La perpétration de ce genre d’actes nous a donc permis d’obtenir trois choses. Tout d’abord, la vision des individus se qui se conforment aux valeurs, aux normes et aux règles présentes dans ces jeux, ainsi que le langage utilisé dans cet univers virtuel. En effet, nous nous sommes non seulement rendu compte qu’il existait un langage propre à WoW, mais qu’il y avait également un langage propre à la communauté d’individus qui cherchent à manipuler les codes informatiques. Nous avons dû nous attarder à comprendre et assimiler ces langages, et ce, afin de pouvoir mieux comprendre les dynamiques en place dans ce genre de délinquance[3]. Ensuite, cela nous a permis de comprendre les éléments de base pouvant être exploités dans la perpétration de certains actes délinquants commis dans les USS. Par exemple, quels genres de logiciels pouvaient être utilisés, quels langages informatiques pouvaient être exploités, etc. Finalement, cela nous a permis de comprendre les défis qui doivent être relevés par les individus qui décident de se lancer dans ce genre d’activités. Ainsi, nous avons pu constater que les délinquants doivent prendre en considération l’environnement dans lequel ils veulent agir, les gens qu’ils vont rencontrer, la structure de « surveillance » en place, les us du serveur, etc.

Le processus qui nous a mené à l’acquisition de telles connaissances a été relativement laborieux et souvent ponctué d’éléments fortuits. En effet, nous avons essentiellement passé par les forums de discussions pour questionner des joueurs et acquérir les informations nécessaires quant à l’obtention des outils qui nous intéressaient. Dans ce processus, nous avons eu la « chance » d’être pris en charge par quelques joueurs désireux de partager de l’information. L’établissement de tels liens nous a permis d’acquérir rapidement les compétences et outils utilisés au sein de l’univers par les délinquants[4]. C’est également durant cette étape de la recherche que nous avons établi les premiers contacts avec des joueurs intéressés à nous fournir des informations sur leurs impressions et leurs modus operandi. Il est à noter que les personnes interviewées commettaient toutes des actes de délinquance virtuelle.

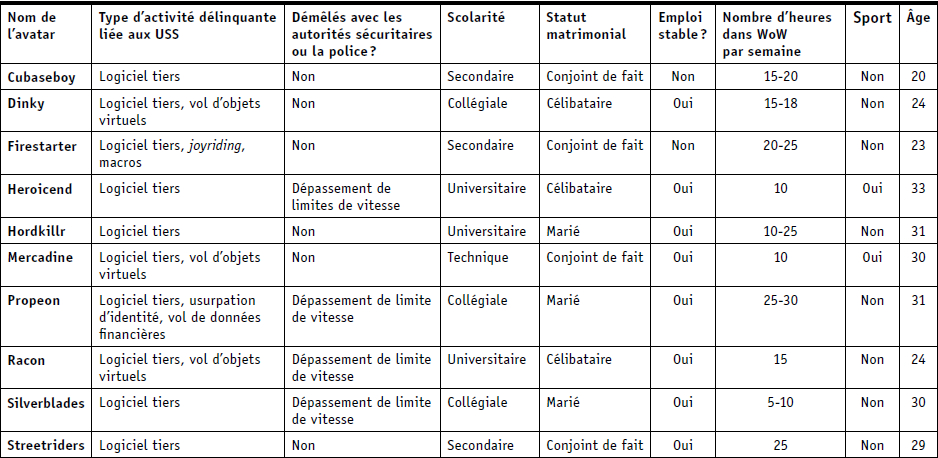

La seconde méthodologie utilisée est celle des entrevues. Nous avons fait dix entrevues avec des joueurs francophones et anglophones qui se trouvaient dans WoW et qui avaient commis des actes délinquants que nous pouvons catégoriser dans la manipulation de données informatiques et/ou dans le détournement de données informatiques. Ces entrevues se sont déroulées en ligne, c’est-à-dire que nous avons donné rendez-vous aux joueurs dans le monde virtuel de WoW – le serveur choisi était intitulé « Lothar ».

C’est à l’étape des entrevues que l’étape qui consistait à perpétrer des actes délinquants comme le vol, la manipulation et le détournement de données nous a été fort utile. En effet, étant donné qu’il s’agissait d’entrevues basées sur une délinquance autorévélée, nous devions avoir une méthode qui nous permettait de vérifier la crédibilité des dires recueillis durant ces entrevues. Ainsi, non seulement cela nous a permis de comprendre le langage utilisé par les individus interviewés, mais cela nous a également permis d’évaluer la vraisemblance des propos avancés. Le tableau 1 (page 319) nous offre un récapitulatif des informations obtenues lors de nos entrevues.

Tableau 1

Données sociodémographiques des individus interviewés

L’incompatibilité entre les théories du contrôle et la délinquance liée aux USS

Constats préliminaire

Les individus que nous avons interviewés ont tous commis des actes que nous avons reconnus comme étant délinquants. Leurs actes se situaient dans la catégorie de la manipulation des données informatiques ou du détournement de ces données. Les sujets interviewés ont majoritairement utilisé des logiciels tiers. Mais, certains de nos sujets ont également commis des actes délinquants liés à la manipulation de données informatiques, comme le joyriding virtuel par exemple.

Autre constat intéressant : le degré de sophistication demandé par les actions délinquantes menées par nos sujets est relativement bas. La majorité des actions délinquantes consistaient à manipuler ou à détourner des données. Ces actes se basaient sur des logiciels qui se trouvaient aisément sur le Web, logiciels dont l’utilisation est relativement facile. De plus, concernant les macros et les codes internes à WoW, ils sont généralement faciles à obtenir sur l’Internet. Sinon, nous avons pu constater que certaines personnes qui désiraient des codes plus complexes allaient vers des sites spécialisés, ou même faisaient sous-traiter l’écriture de leurs codes – des sites comme Rent a Coder fournissent ce genre de services ( www.rentacoder.com/).

Les autres constats importants que nous pouvons faire par rapport à WoW concernent les modes de surveillance qui sont propre à l’USS. Dans nos observations et dans nos entrevues, nous avons pu détecter essentiellement deux formes de surveillance : la surveillance formelle, soit celle produite par Blizzard Entertainment, et la surveillance communautaire, soit celle qui est produite par la communauté de joueurs présents dans le JELMM.

La surveillance formelle

La surveillance formelle que nous trouvons dans les USS est évidemment bien différente de la surveillance formelle présente dans le monde réel – même si les deux formes de contrôles sociaux se croisent en présence de certains événements spécifiques. Le mécanisme du contrôle social formel présent dans WoW passe majoritairement par la compagnie qui créé, entretient et gère l’environnement virtuel.

Ces modes de surveillance ont pour objectif principal de s’assurer que les règles d’utilisation du JELMM sont bien suivies par les individus qui décident de s’y joindre. Par analogie, les politiques et les règles d’utilisation des USS jouent à peu près le même rôle au sein de cette microsociété virtuelle que les lois existant dans les sociétés réelles. Il y a toutefois une différence majeure : les règles présentes au sein de l’USS sont régies par des agents privés, dans ce cas-ci des entreprises. Or, pour ce qui est des lois qui régissent les comportements sociaux du monde réel, c’est généralement un processus politico-législatif qui les met en place.

Et, comme dans les sociétés réelles, il y a des policiers qui « surveillent » les activités sociales. Ces « policiers virtuels » sont mieux connus sous le terme de Game Master (GM). Ils aident les « citoyens » de l’USS à régler leurs différents problèmes, dont leurs griefs contre d’autres « citoyens ». De plus, ils rapportent le cas de transgression des règles et politiques aux autorités compétentes, afin que ces dernières puissent agir en conséquence.

Autre mode de surveillance qui s’est instaurée dans WoW : un logiciel nommé Warden, que nous pourrions comparer à des « services de renseignement », car il a pour rôle de balayer le contenu de la mémoire vive des ordinateurs faisant tourner le logiciel de l’USS. Cette opération permet à Blizzard Entertainement de savoir si le participant de l’USS utilise d’autres logiciels que celui de WoW (Modine, 2007b).

La surveillance informelle

La surveillance informelle n’est pas effectuée par Blizzard Entertainment, mais bien par les membres de la communauté WoW. Dans ce cas-ci, les joueurs agissent comme les yeux et les oreilles de Blizzard Entertainment et vont dénoncer les abus qui sont commis par des individus exploitant les différentes failles de l’USS.

Cet instrument, que nous pouvons simplement associer à de la délation, est presque un incontournable, notamment en ce qui concerne l’utilisation de logiciels tiers comme Glider – un logiciel qui permet d’automatiser des tâches dans WoW, mais qui est interdit par Blizzard Entertainment. En fait, selon Silverblades, un guerrier de niveau 70 évoluant dans WoW, Blizzard Entertainement n’a pas vraiment le choix de compter sur sa communauté pour trouver les fautifs : « En théorie, Blizzard n’est pas en mesure de détecter certains bots. En fait, ce qui cause la perte de beaucoup de joueurs exploitant les bots est la dénonciation faite par les autres joueurs. »

Tendance d’ailleurs confirmée par Mercadine, un elfe chasseur de niveau 70 qui évolue dans le monde de WoW depuis plus de trois ans maintenant et qui n’a pas hésité à dénoncer des joueurs qui ont des comportements suspects :

Je ne sais pas si je serais aussi rapide à avertir la police dans la vraie vie. Tu sais, si tu sais que quelqu’un commet un crime dans la vraie vie, et que tu le dénonces, tu peux toujours mettre ta vie en danger. Le gars ne sera pas content. Dans les jeux, la distance te protège. Si je me rends compte que mon voisin fait de la fraude, je ne suis pas certain que je callerais la police. Mais dans WoW, ça me dérange pas de le dire aux GM.

Ce qui est intéressant de souligner ici, c’est que Mercadine mélange la protection fournie par la séparation engendrée par le Web et l’identité virtuelle qui lui permet de cacher sa véritable personne. Il y a toutefois une différence importance entre les deux. Certes, il est clair que la distance physique offerte par Internet joue un rôle dans la relation entre le délateur et le coupable de l’infraction. Par contre, il y a aussi la question de l’identité virtuelle qui joue dans la possibilité de masquer l’identité réelle du délateur – le fait d’utiliser à la fois un avatar et un surnom rend nécessairement le dénonciateur plus difficile à retracer.

Autre constant intéressant : les individus avec lesquels nous avons fait des entrevues nous ont tous affirmé qu’ils n’hésiteraient pas à dénoncer des individus qui commettraient des actes qu’ils jugeraient illégitimes, notamment s’ils s’étaient eux-mêmes fait prendre à commettre de tels actes auparavant. À ce sujet, Silverblades est éloquent :

– Maintenant, si tu vois quelqu’un qui utilise Glider, tu fais quoi ?

– Au début je m’en foutais, mais après avoir été banni une fois j’en ai dénoncer plusieur autres, car c’etais hyper évident et il runnais ds une zone de mob quest pendant des jours. Alors ca faisait chier comme on dit.

Nous pouvons trouver un discours similaire dans le discours de Heroicend, un druide de niveau 70 qui évolue dans le monde de WoW depuis plus de 2 ans et qui est un fervent adepte de l’utilisation de logiciels tiers :

– Je ne considère pas que ce que je fais est frauduleux. J’utilise les règles du jeu ! Je veux dire, mon personnage joue, il tue des monstres, il ramasse de l’or, il ramasse des trucs. Il fait des choses que je ferais si j’étais devant mon écran. Rien d’illégal. Ce n’est pas comme si je piratais les serveurs de Blizzard ou que je volais d’autres joueurs.

– Est-ce que les autres joueurs savent que tu utilises un bot ?

– Ben, le moins possible ! Il faut que je sois discret avec ce genre de programme. Si un autre joueur se rend compte que j’utilise un bot, il va me dénoncer à Blizzard et je vais me faire fermer mon compte. Ils vont savoir que j’utilise un logiciel tiers et ils vont effacer mon personnage.

– Ok, Blizzard interdit les bots ?

– Oui. Je ne comprends pas pourquoi d’ailleurs. C’est quoi la différence entre ça, ou les Chinois qui se relayent pour jouer tout le temps avec le même compte ? C’est illégal ici, mais ça dépend de comment tu le fais. Un bot, ce n’est pas différent d’une bande de Chinois qui jouent pour manger. [Notre traduction]

Nous assistons ici à un double discours tenu par Heroicend. D’un côté, il affirme que ses activités sont tout à fait légitimes et vont dans le sens des règles de cette microsociété qu’est WoW, mais de l’autre, il considère lui-même ses actions comme étant « illégales ».

Si les joueurs interviewés ont tous affirmé avoir commis des actes que nous pouvons classer dans différentes catégories de délinquances, il est étonnant de voir que leur tolérance face à des actes similaires est à peu près inexistante. Surtout s’ils ont été préalablement punis pour de tels actes. Cela pourrait aussi confirmer la théorie de Matza (1990) qui soutient que généralement les délinquants n’approuvent pas la perpétration d’actes criminels, mais qu’ils vont habituellement trouver des stratégies rhétoriques qui permettent de justifier leurs actes.

Les limites des théories du contrôle dans les USS

Ce qui est le plus frappant avec l’étude que nous avons menée, c’est que nous pouvons difficilement appliquer les postulats théoriques présents dans le corpus théorique lié aux théories du contrôle. Une des limites de base de la théorie du contrôle quand vient le temps d’étudier la délinquance dans les USS est le postulat d’Hirschi (2001) selon lequel si les individus ne trouvent pas de passe-temps, d’activités, etc., leur risque de glisser dans la délinquance est supérieur.

Or, il y a trois problèmes fondamentaux dans cette position. Premier problème : le fait d’être dans les USS représente une forme de passe-temps. Alors que cette activité devrait tenir les individus à l’écart d’activités délinquantes, tout semble indiquer que le passe-temps entretient une forme de délinquance, voir encourage la commission d’actes délinquants. En effet, les individus interviewés stipulaient que l’utilisation de logiciels tiers avait eu pour effet de leur permettre de continuer à s’adonner à leur passe-temps en améliorant la qualité de leur expérience.

C’est exactement le point de vue prôné par deux des personnes que nous avons interviewées. De son côté, Silverblades soutient que :

[…] le fait d’utiliser un bot m’a permis de ramasser des regeants [des items utilisés pour construire d’autres items qui peuvent être utiles aux joueurs] sans avoir à perdre mon temps à le faire. Ensuite, j’ai repris plaisir à jouer. Je dirais que mon bot m’a permis d’allonger le plaisir que j’ai pu retirer dans WoW.

Ce que Silverblades mentionne ici, c’est que le fait d’avoir contrevenu aux règles de l’USS lui a permis, au final, de continuer à payer son abonnement à l’USS et de poursuivre des activités légitimes – chose qu’il n’aurait peut-être pas faite s’il n’avait pas eu accès aux méthodes pour agir de manière délictueuse.

Ce constat est d’ailleurs apparu souvent chez les personnes interviewées. À ce sujet, Cubaseboy affirme :

Pour moi, Glider ça a été l’occasion de jouer plus à WoW. Ça m’a permis d’avoir plus de fun quand j’entrais dans WoW, donc je jouais plus longtemps. En plus, je pouvais aider mes chums de guilde, donc ça me donnait l’occasion de jouer en coop plus souvent pour faire des raids ou des instances [des donjons qui demandent habituellement un grand investissement de temps de la part de plusieurs joueurs ; généralement de trois à cinq].

En d’autres mots, nous sommes face à une incohérence dans le postulat de la théorie du contrôle quand vient le temps de faire l’analyse de la délinquance qui se trouve dans les USS : la théorie ne saisit pas correctement la relation entre l’acte délinquant et l’activité menée par le délinquant.

Nous pourrions même aller plus loin dans le raisonnement et affirmer qu’y participer augmente les chances de commettre des actes délinquants. Nos entrevues nous ont généralement démontré que les individus finissaient par commettre des actes délinquants lorsqu’ils percevaient un plafonnement dans leur capacité à avancer dans l’USS. Or, c’est le fait même d’être entré dans cette forme d’amusement, et la volonté de poursuivre plus loin l’activité, qui les engagent dans une voie délinquante.

De même, les individus que nous avons interviewés et qui ont commis des « actes délinquants » multiples nous ont généralement affirmé que c’est en voyant d’autres individus commettre des actes de ce genre qu’ils ont été tentés de le faire ; une forme de mimétisme dans le passe-temps en somme. Si cela semble contredire l’argument voulant que la présence d’un passe-temps réduise les chances de sombrer dans la délinquance, cela amène néanmoins des questionnements sur d’éventuelles analyses liées aux théories de l’apprentissage.

Deuxième problème lié à la théorie du contrôle évoquée par Hirschi : dans sa vision, les individus ayant de forts liens avec des groupes sociaux auraient moins de chances de commettre des actes délinquants. Ce qui est intéressant de constater, c’est que dans notre échantillon, les individus ayant commis des actes considérés comme délinquants n’étaient pas des personnes qui semblaient évoluer dans des environnements isolés. Notre échantillon semble plutôt démontrer que les individus qui commettaient des actes considérés déviants étaient, en fait, ceux qui étaient très intégrés dans des activités de socialisation entre joueurs – guildes, participation à des forums de discussion, participation à des activités de groupes, etc. Cela remettrait donc en question le postulat des théories du contrôle selon lequel les individus ayant des relations sociales moins fortes seraient plus portés à commettre des actes délinquants.

Mercadine a commis plusieurs actes « délinquants » au sein de WoW, allant de l’utilisation de logiciels tiers, au vol virtuel. En même temps, il explique qu’il est très impliqué dans sa communauté virtuelle :

Moi je fais ça pour me donner un avantage, c’est certain. Mais, comme je le disais, je ne pense pas que ça soit ben grave. Et surtout, ce que je fais, je le fais aussi pour les autres. En ramassant mes items, mon expérience, après, je vais aider d’autres joueurs. Comme l’autre jour, j’ai donné 50 pièces d’or à un noob [entendu comme un nouveau joueur] juste pour le kick de le faire. L’avantage que j’ai s’annule d’une certaine manière. Je distribue les affaires que je pogne, et ça me permet de jouer avec des gens de mon calibre plus rapidement. Le fun que t’es dans WoW, c’est d’être avec du monde de ton lvl [entendu comme niveau d’expérience de l’avatar]. Quand t’as trop de noob, c’est chiant. Aussi bien les monter vite [en niveau d’expérience] pour raider [attaquer avec plusieurs joueurs] Molten Core [un donjon qui demande environ 40 joueurs d’expérience pour pouvoir être complété] ou des trucs du genre.

Nous sommes donc confronté à une forme de « Robin des bois » à la sauce ludique. Dans cette optique, Mercadine n’agit pas comme quelqu’un qui veut se dissocier de la « société » dans laquelle il agit. Il est plutôt dans une vision où il croit que briser les règles améliore, en fait, l’environnement social dans lequel il agit.

Ce genre de comportement a été souligné par de récentes études menées sur le comportement des individus qui prennent part aux jeux en ligne, notamment ceux que nous pouvons catégoriser dans les USS. La recherche menée par Chih-Chien Wang et Chia-Hsin Wang (2008) démontre en effet que les joueurs vont habituellement aider leurs semblables pour des raisons d’altruisme ou encore en prévision d’une éventuelle réciprocité de la part d’autres joueurs – j’aide quelqu’un parce que j’aimerais que quelqu’un m’aide si j’étais dans cette situation.

Le postulat selon lequel les individus qui adoptent un mode de vie délinquant sont habituellement des individus qui ne sont pas vraiment intégrés à des réseaux sociaux ne semble pas être applicable à la question de la délinquance dans les USS. Les individus que nous avons interviewés semblent, au contraire, montrer les signes d’une participation dans les réseaux sociaux qu’ils fréquentent en ligne.

D’autant plus que les participants que nous avons rencontrés pouvaient mettre minimalement cinq heures par semaine dans WoW, et que ce nombre grimpait jusqu’à environ 30 heures par semaine pour certains joueurs. À ce point, le passe-temps demande une participation importante, ce qui fait en sorte que les réseaux sociaux virtuels construits deviennent importants. Propeon, un paladin de niveau 70, confirme d’ailleurs ce point :

WoW est un jeu. C’est donc un bel endroit pour te faire des amis. J’ai plein de personnes que j’aime bien, avec qui je discute et qui comptent sur moi pour les aider. Ça ne remplace évidemment pas ma famille, mais disons que je suis toujours content quand je vais les rejoindre en ligne. [Notre traduction]

Il est clair que les liens sociaux créés au sein de l’USS sont assez importants, suffisamment du moins pour que l’individu se sente engagé. Dire qu’il « aime bien » ses partenaires de jeu est, en soit, le signe d’une prise de conscience de l’importance accordée à ses relations en ligne. Cela se voit d’ailleurs conforté par les études menées sur les relations sociales dans les USS. Par exemple, l’étude de Helena Cole et Mark D. Griffiths (2007) faite sur une population de 912 participants à des USS démontre que ces derniers ont des relations sociales extrêmement puissantes, menant souvent à de longues amitiés.

Évidemment, il faut aussi tout de même tempérer la portée des relations entretenues dans les USS. Il y a des degrés différents d’amitié, avec des rôles et des responsabilités qui sont propres à chacun de ces degrés. Si bon nombre des amitiés construites au sein des USS sont des amitiés qui peuvent être solides, elles ne sont pas nécessairement des amitiés de proximité qui, elles, peuvent apporter leur lot de relations différentes – un coup de main pour un déménagement par exemple. Ainsi, les relations amicales entretenues dans les USS risquent d’être en grande partie différentes des relations plus classiques. D’autant plus qu’une des caractéristiques fondamentales au coeur des USS est la présence d’un anonymat relatif dans les relations. Non seulement l’avatar fausse-t-il l’image projetée du soi, mais cette projection se fait au travers d’un environnement à plusieurs couches de séparation, offrant ainsi une forme de filtre plus ou moins serré des véritables intentions et émotions exprimées par les participants des USS.

Troisième et dernier problème lié aux théories du contrôle par rapport à la délinquance pouvant être appliquées aux USS : la théorie est manichéenne dans sa vision. En d’autres mots, elle sépare les délinquants des non-délinquants et mesure difficilement les zones grises. Or, comme nous l’avons abordé précédemment, certains actes délinquants commis au travers des USS peuvent être, selon les circonstances, vus comme de la déviance lourde. Par conséquent, la théorie ne réussit pas à saisir les subtilités présentes dans ces nouveaux espaces virtuels et met de côté toute une série d’actes qui doivent néanmoins être pris en considération.

L’autocontrôle

La théorie avancée par Hirschi n’est pas la seule à présenter un problème en ce qui a trait à l’analyse de la délinquance dans les USS. La théorie de l’autocontrôle de Gottfredson et Hirschi (1990) semble aussi avoir de la difficulté à saisir ce phénomène. En fait, deux incohérences latentes peuvent être soulignées à la lumière de la recherche que nous avons menée : (1) la notion de « crimes ordinaires » pose problèmequand vient le temps de toucher à la question de la délinquance liée aux USS ; et (2) les caractéristiques évoquées par Gottfredson et Hirschi et qui définissent les délinquants ne semblent pas du tout s’appliquer aux délinquants que nous avons pu interviewer.

La première incohérence touche à ce que Gottfredson et Hirschi considèrent comme étant des « crimes ordinaires » ; force est d’admettre que nous nous trouvons face à deux problèmes fondamentaux. Le premier est la signification même de ce qu’est un crime ordinaire. En effet, si nous ne faisons pas face à des « crimes ordinaires », cela veut donc dire que nous faisons face à des « crimes extraordinaires ». Or, les théories du contrôle ne fournissent pas de définition claire de ce qu’est un « crime extraordinaire ». On en déduit qu’il faut agir par élimination – tout ce qui ne peut entrer dans la catégorie des crimes ordinaires s’avère donc un crime extraordinaire.

Ce genre de raisonnement est à notre avis quelque peu réductionniste et cerne très mal le phénomène criminel ; on met sur le même pied un large spectre de crimes qui sont on ne peut plus différents les uns des autres. Ainsi, en nous fiant à la catégorisation de Gottfredson et Hirschi des crimes ordinaires versus les crimes extraordinaires, nous devrions mettre le terrorisme, les crimes en col blanc, les assassinats politiques et la délinquance présente dans les USS dans la catégorie des crimes extraordinaires[5].

Dans cette perspective, la théorie du contrôle semble être en mauvaise posture pour prendre en considération la criminalité informatique dans son ensemble – une partie de la délinquance présente dans les USS en faisant partie. Or, quand nous voyons la vitesse à laquelle les crimes informatiques se multiplient – les crimes informatiques sont en voie de devenir les crimes les plus prépondérants en Amérique du Nord (Deloitte et Canadian Association of Police Boards, 2008) –, nous sommes en droit de nous demander si la théorie de l’autocontrôle est vraiment pertinente pour saisir la criminalité dite « ordinaire ».

La seconde incohérence se situe par rapport aux caractéristiques que Gottfredson et Hirschi discernent chez les délinquants. Par exemple, dans leur théorie générale du crime, ils affirment que les crimes sont commis sous la pulsion, et qu’ils remplissent des objectifs à court terme. Or, le degré de préparation que demande la commission des actes délinquants qui impliquent la manipulation de codes informatiques est tel qu’il serait incorrect de dire qu’il y a impulsion, c’est plutôt réfléchi. Par exemple, la personne qui veut utiliser un logiciel tiers dans WoW doit : trouver le logiciel, payer le logiciel, installer le logiciel, apprendre comment il fonctionne, programmer des règles qui permettent à son avatar de faire des routines, surveiller les activités de son avatar pour ne pas se faire prendre et modifier régulièrement les routines afin de ne pas attirer la suspicion d’autres joueurs.

De même, parler d’objectifs à court terme s’applique difficilement à la délinquance que nous avons étudiée. Dans la majorité des cas, les actes délinquants commis dans les USS, comme l’utilisation de logiciels tiers, cherchent à remplir des objectifs qui n’apportent pas de gratification immédiate. Il s’agit, au contraire, de se donner les moyens d’agir plus loin dans le temps, en faisant en sorte que l’avatar puisse avancer sans nécessairement accaparer le participant de l’USS.

Cela peut en fait s’expliquer de la manière suivante. Les joueurs qui vont être tentés d’utiliser des logiciels tiers ont des vies qui semblent relativement remplies – conjoints, enfants, travail, études, etc. Or, les JELMM sont des divertissements qui demandent du temps ; bon nombre des activités menées par les joueurs sont répétitives et fastidieuses. Dans ce cas-ci, la perpétration de l’acte délinquant est vue comme une façon de gagner du temps pour éviter les tâches routinières dans les séances de jeu, et de rapidement passer à la période d’amusement proprement dite. En d’autres mots, la gratification obtenue grâce à l’acte délinquant est loin d’être à court terme ; elle est tout simplement moins éloignée dans le temps et, surtout, automatisée.

Or, c’est probablement cette dernière partie qui intéresse le plus les délinquants des USS. Étant donné que l’USS est perçu comme un passe-temps, les participants veulent absolument qu’il le soit ainsi. Silverblades affirme d’ailleurs à ce sujet :

– […] certaines compétences sont très très plate a leveler. Comme fishing[6], ça peut prendre 10h monter le skill de 0-375 maintenant. Honnêtement c’est un 10h mal placé a mon avis… Surtout pour ceux qui sont des « casual gamer ». L’autre raison est surtout et c’est encore le cas pour l’argent….

– Que veux-tu dire par « mal placé » ?

– Dans le sens ou si tu as par exemple 5h de jeu par semaine, c’est vraiment plate de le prendre pour le fishing par exemple.

Bref, dans ce cas-ci, l’activité délinquante est probablement plus vue comme une façon de diminuer le déplaisir, que d’obtenir du plaisir. Ce n’est donc pas une gratification à court terme, mais plutôt une façon d’obtenir plus de plaisir dans le futur.

Autre point intéressant : dans toutes les entrevues que nous avons menées avec les délinquants des USS, nous n’avons pas décelé chez aucun de ces derniers des indices qui démontrent qu’ils auraient pu avoir des problèmes liés à l’autocontrôle. En effet, selon les critères soulignés par Gottfredson et Hirschi (1990), les individus que nous avons interviewés semblaient avoir un niveau élevé d’autocontrôle. Par exemple, aucun de nos répondants n’a affirmé avoir déjà eu des démêlés avec la police – outre des cas de vitesse excessive sur la route. De plus, les individus interviewés se disaient majoritairement des non-sportifs ; cela remet donc également en question l’affirmation de Gottfredson et Hirschi selon laquelle les délinquants sont généralement des personnes plus « physiques » que « mentales ».

Finalement, en regard des autres informations que nous avons pu recueillir, les délinquants que nous avons interviewés tendent à démontrer un comportement qui cadre mal avec celui des individus qui n’ont pas un bon autocontrôle. Par exemple, bon nombre d’entre eux ont des relations stables et sont scolarisés (voir tableau 1). Ainsi, le postulat de Gottfredson et Hirschi soutenant que les délinquants auraient tendance à commettre des actes criminels et qu’ils auraient des « comportements de délinquants » ne semble pas être validé ici non plus.

Conclusion

Il apparaît clair que la délinquance liée aux USS est non seulement un phénomène en émergence, mais il devient aussi de plus en plus fréquent. Cela est un véritable truisme que d’affirmer que plus la popularité des USS ira en grandissant, plus des actes délinquants pouvant être liés à ces derniers apparaîtront.

Et, nécessairement, plus les actes délinquants iront en croissance dans ces espaces, plus les moyens de contrôle feront de même. Ainsi, il est relativement sûr d’affirmer que, d’ici les prochaines années, nous verrons apparaître une multitude de nouvelles méthodes de surveillance et de contrôle dans ces espaces. De même, les institutions de sécurité (police, services de renseignement, etc.) risquent elles aussi de s’intéresser de plus en plus à ces espaces.

Autre constat intéressant à faire : la délinquance pouvant être liée aux USS consiste en un mélange d’actes classiques et d’actes nouveau genre. Cette hybridation d’activités délinquantes a non seulement pour effet de complexifier le travail de conceptualisation, mais cela rend également l’analyse théorique très difficile à appliquer. Nous sommes en effet obligés d’admettre que les théories qui ont actuellement la cote en criminologie saisissent encore mal les transformations engendrées par la montée des technologies de l’information et des communications.

Notre texte a d’ailleurs démontré qu’un de ces corpus théoriques, soit les théories du contrôle, s’adapte mal aux nouvelles formes de délinquance et de crime, notamment les crimes qui se trouvent dans l’Internet. Ce n’est pas tant que la théorie du contrôle n’est pas une théorie efficace pour expliquer certains crimes ou encore le comportement de certains criminels. En fait, ce que démontre notre recherche, c’est que la théorie du contrôle peut difficilement se présenter comme une théorie générale du crime et qu’elle a de la difficulté à s’adapter aux formes émergentes de délinquance.

Qui plus est, en regard des théories du contrôle, il est pertinent de se demander si les USS n’attirent pas justement parce qu’ils proposent une avenue dans laquelle l’individu peut exprimer des comportements où la nécessité d’exercer un autocontrôle sur ses comportements est moins présente. Car, rappelons-le, les USS entretiennent la plupart du temps des relations conflictuelles violentes et souvent stéréotypées sur le plan sexuel. En somme, est-ce que ces espaces virtuels constituent des exutoires par rapport à certains comportements asociaux ? Si oui, sont-ils condamnés à entretenir une délinquance encore plus complexe et forte que celle présente dans les sociétés réelles ?

Au-delà de ces considérations, ce que cet article soulève, c’est que la notion même de délinquance, voire de criminalité, doit absolument être repensée. S’il y a une chose qui nous est démontrée par la montée des USS des environnements Internet en général, c’est que la délinquance est en constante mutation et se greffe rapidement aux nouveaux environnements sociaux – comme les environnements virtuels par exemple. Or, étant donné que ces changements sociaux sont loin d’être anodins, il devient impératif d’échafauder des modélisations intellectuelles qui sauront répondre aux dynamiques actuelles de la délinquance.

Car, par-dessus tout, ce que notre étude signale, c’est le manque flagrant de recherches criminologiques qui portent sur la relation entre la délinquance et la criminalité face aux nouvelles technologies de l’information et des communications. Sans contredit, ce champ reste encore ouvert. Mais, assurément, il demandera aux chercheurs de demeurer ouverts et d’abandonner la vision de « spécialisation » afin de se tourner vers des recherches plus multidisciplinaires. En effet, si un bagage théorique et conceptuel demeure nécessaire, la montée des phénomènes liés aux nouvelles technologies de l’information et des communications leur demandera des connaissances dans le domaine de l’informatique, voire, comme dans le cas que nous venons de présenter ici, une connaissance de certains ludiciels.

Appendices

Notes

-

[1]

L’auteur tient à remercier Benoit Dupont et Stéphane Leman-Langlois pour leur soutien dans la rédaction de ce texte. Il n’aurait pas été possible sans leurs précieux commentaires et leurs critiques. Il tient également à remercier Frédérick Gaudreau, Francis Fortin et tous les membres du Bureau de coordination des enquêtes sur les délits informatiques (BCEDI) de la Sûreté du Québec pour leur appui dans ses recherches.

-

[2]

Nous pouvons définir l’ingénierie sociale comme étant : « […] a hacker’s clever manipulation of the natural human tendency to trust. The hacker’s goal is to obtain information that will allow him/her to gain unauthorized access to a valued system and the information that resides on that system » (Granger, 2001).

-

[3]

Nous sommes complètement conscient des conséquences éthiques engendrées par nos actions. Toutefois, l’utilisation d’une telle manière de faire nous semblait nécessaire pour vraiment comprendre les dynamiques présentes dans l’utilisation de méthodes qui permettent de voler, de manipuler et de détourner des données. Il est néanmoins à souligner qu’en aucun cas nous n’avons commis des actes qui pouvaient causer du tort à autrui. Nos actes se sont limités à de l’expérimentation ; une expérimentation nécessaire à une bonne compréhension du phénomène étudié.

-

[4]

Il est à noter que, depuis, ces outils ne sont plus fonctionnels. Blizzard Entertainment, la compagnie éditrice du jeu World of Warcraft a mis en place des stratégies de lutte assez efficaces pour contrer les éléments que nous avions utilisés à l’époque.

-

[5]

Voir entre autres la section sur les critiques des théories de l’autocontrôle.

-

[6]

Dans WoW, les avatars ont des compétences, comme la pêche, la création d’armes et d’armures, etc. Les compétences des avatars augmentent en fonction du nombre de fois qu’elles sont utilisées. Cela permet aux joueurs de les exercer dans des domaines plus difficiles, leur permettant ainsi d’obtenir des gains plus intéressants.

Bibliographie

- Akers, R. (1991). Self-Control as a General Theory of Crime. Journal of QuantitativeCriminology, 7 (2), 201-211.

- Androvich, M. (2008). EU is second largest videogaming territory. Gamesindustry.biz. Consulté en ligne le 20 juillet 2008 : http://www.gamesindustry.biz/articles/eu-is-second-largest-videogaming-territory.

- Annand, V. (2007). A Study of Time Management : The Correlation between Video Game Usage and Academic Performance Markers. CyberPsychology & Behavior,10 (4), 552-559.

- Australian Associated Press (2008). Man convicted after using World of Warcraft to lure teen girl. The New Zealand Herald. Consulté en ligne le 23 juin 2008 : http://www.nzherald.co.nz/section/story.cfm?c_id=5&objectid=10519339.

- BBC News (2005). S Korean dies after game session. BBC News. Consulté en ligne le 23 mars 2008 : http://news.bbc.co.uk/2/hi/technology/4137782.stm.

- BBC News (2006). Microsoft warning on online games. BBC News. Consulté en ligne le 12 janvier 2008 : http://news.bbc.co.uk/1/hi/technology/4794139.stm.

- Benedikt, M. (Ed.) (1992). Cyberspace : First Steps. Cambridge : MIT Press.

- Biernacki, P., & Waldorf, D. (1981). Snowball Sampling : Problems and Techniques of Chain Referral Sampling. Sociological Methods & Research, 10, 141-163.

- Blizzard Entertainment (2008). World of Warcraft Reaches New Milestone : 10 million subscribers. Consulté en ligne le 24 février 2008 : http://www.blizzard.com/us/press/080122.html.

- Biocca, F. (1995). Communication in the Age of Virtual Reality. New Jersey : Lawrence Erlbaum Associates.

- Boyd, D. M., & Ellison, N. B. (2007). Social Network Sites : Definition, History, and Scolarship. Journal of Computer-Mediated Communication, 13 (1), disponible en ligne au : http://jcmc.indiana.edu/vol13/issue1/boyd.ellison.html.

- Bradley, C. (2007). Gaming the System : « Virtual World and the Securities Market ». University of Miami Legal Studies Reseach Paper, no. 2007-10, 1-38. Consulté en ligne le 23 juin 2008 : http://www.soxfirst.com/50226711/newvirtual.pdf.

- Bruene, J. (2007). Futuristic Friday : Banks in Second Life. NetBanker. Consulté en ligne le 21 août 2008 : http://www.netbanker.com/2007/03/banks_in_second_life_overview.html.

- Castronova, E. (2005). Synthetic World : The Business and Culture of Online Games. Chicago : University of Chicago Press.

- Chen, Chien-Hsun, Sun, C.-T., & Hsieh, J. L. (2008). Player Guild Dynamics and Evolution in Massively Multiplayer Online Games. CyberPsychology & Behavior, 11 (3), 293-301.

- Cheung, H. (2005). Parents blame death of son on World of Warcraft. TG Daily. Consulté en ligne le 28 janvier 2008 : http://www.tgdaily.com/content/view/21757/118/.

- Club de la Sécurité de l’Information Français (CLUSIF) (2008). Panorama de la cybercriminalité 2007. Consulté en ligne le 23 avril 2008 : http://www.clusif.asso.fr/fr/production/ouvrages/pdf/PanoCrim2k7-fr.pdf.

- comScore (2008). Social Networking Explodes Worldwide as Sites Increase their Focus on Cultural Relevance. Consulté en ligne le 20 août 2008 : http://www.comscore.com/press/release.asp?press=2396.

- Cole, H., & Griffiths, M. D. (2007). Social Interactions in Massively Multiplayer Online Role-Playing Gamers. CyberPsychology & Behavior, 10 (4), 575-583.

- Deloitte et Canadian Association of Police Boards (2008). A report on cybercrime in Canada. Consulté en ligne le 12 juillet 2008 : http://www.capb.ca/FCKeditor/editor/fileCabinet/CAPB_Report_on_Cyber_Crime.pdf.

- Donaldson-Evans, C. (2007). Online Game Meetings Sometimes End Tragically, but Phenomenon Remains Rare. FoxNews. Consulté en ligne le 20 août 2008 : http://www.foxnews.com/story/0,2933,316333,00.html.

- Duchenaut, N., Yee, N., Nickell, E., Moore, R. J. (2008). Building an MMO With Mass Appeal : A Look at Gameplay in World of Warcraft. Games and Culture, 1, 281-317.

- Dupont, B. (2008). Hacking the Panopticon : Distributed Online Surveillance and Resistances. Sociology of Crime Law and Deviance, 10, 259-280.

- Flynn, J. P. (1973). Snowball Sampling for Volontary Participation Research. Nonprofit and Volontary Sector Quarterly, 2, 60-63.

- Gage, D. (2008). Chinese PC virus may have hidden agenda. SeattlePI.com. Consulté en ligne le 23 juin 2008 : http://seattlepi.nwsource.com/business/351670_picframevirus18.html.

- Geis, G. (2000). On the Absence of Self-control as the Basis for a General Theory of Crime : A Critique. Theoretical Criminology, 4 (1), 35-53.

- Gibson, E. (2005). Child dies as parents play WoW. EuroGamer. Consulté en ligne le 23 février 2008 : http://www.eurogamer.net/article.php?article_id=59697.

- Goodman, L. A. (1961). Snowball Sampling. Annals of Mathematical Statistics, 32 (1), 148-70.

- Gottfredson, M., & Hirschi, T. (1990). A General Theory of Crime. Standford : Standford University Press.

- Grabosky, P. (2006). Electronic Crime. Upper Saddle River : Prentice Hall.

- Grabosky, P., & Smith, R. (1998). Crime in the Digital Age : Controlling Telecommunications and Cyberspace Illegalities. Piscataway : Transaction Publishers.

- Grabosky, P., Smith, R., Russel, G., & Dempsey, G. (2001). Electronic Theft : Unlawful Acquisition in Cyberspace. Cambridge : Cambridge University Press.

- Granger, S. (2001). Social Engineering Fundamentals, Part I : Hacker Tactics. SecurityFocus. Consulté en ligne le 14 mars 2008 : http://www.securityfocus.com/infocus/1527.

- Grüsser, S. M., Thalemann, R., & Griffiths, M. D. (2007). Excessive Computer Game Playing : Evidence for Addiction and Aggression ? CyberPsychology & Behavior, 10 (2), 290-292.

- Heckathorn, D. D. (1997). Respondent-Driven Sampling : A New Approach to the Study of Hidden Populations. Social Problems, 44 (2), 174-199.

- Hechter, M., & Kanazawa, S. (1993). Group Solidarity and Social order in Japan. Journal of Theoretical Politics, 5 (4), 455-493.

- Higgins, G. E. (2007). Digital Piracy, Self-Control Theory, and Rational Choice : An Examination of the Role of Value. International Journal of Cyber Criminology, 1 (1), 33-55.

- Hine, Ch. (Ed.) (2005). Virtual Methods : Issues in Social Research on the Internet. New York : Berg.

- Hirschi, T., & Gottfredson, M. (2000). In Defense of Self-Control. Theoretical Criminology, 4 (1), 55-69.

- Hirschi, T. (2001). Causes of Delinquancy. New Jersey : Transaction Publisher.

- Industrie Canada (2008). International Spam Measures Compared. Consulté en ligne le 20 juin 2008 : http://www.ic.gc.ca/epic/site/ecic-ceac.nsf/en/gv00344e.html.

- Institut canadien d’information juridique (2008a). Code criminel. Infractions se rattachant à la prostitution. Consulté en ligne le 23 août 2008 : http://www.canlii.org/ca/loi/c-46/art213.html.

- Institut canadien d’information juridique (2008b). Code criminel. Infractions ressemblant au vol. Consulté en ligne le 23 août 2008 : http://www.canlii.org/ca/loi/c-46/art342.1.html.

- Jaishankar, K. (2007). Establishing a Theory of Cyber Crimes. International Journal of Cyber Criminology, 1 (2), 7-9.

- Jaishankar, K. (2008). Space Transition Theory of cyber crime. In F. Schmallager & M. Pittaro (Eds.), Crimes of the Internet (283-301). Upper Saddle River : Prentice Hall.

- Koepp, M. J., Gunn, R. N., Lawrence, A. D., Cunningham, V. J., Dagher, A., Jones, T., Brook, D. J., Bench, C. J., & Grasby, P. M. (1998). Evidence for striatal dopamine release during a video game. Nature, 393 : 6682, 266-268.

- Krotoski, A. (2005). A special hour with a « hawt » Night Elf. The Guardian. Consulté en ligne, le 12 mars 2008 : http://blogs.guardian.co.uk/games/archives/2005/09/13/a_special_hour_with_a_hawt_night_elf.html.

- KTVB.com (2008). Missing Boise teen found safe at Wash. Campground. Idaho News. Consulté en ligne le 23 juin 2008 : http://www.ktvb.com/news/localnews/stories/ktvbn-jun0208-run_away_found.53cbfb68.html.

- Kurs, S. (2007). Welcome to the unreal world. Times Online. Consulté le 23janvier 2008 : http://technology.timesonline.co.uk/tol/news/tech_and_web/personal_tech/article2004489.ece.

- Leman-Langlois, S. (Ed.) (2008). Technocrime : Technology, Crime, and Social Control. New York : Willan Publishing.

- Lessig, L. (2006). Code : Version 2.0. New York : Basic Books.

- Li, C. (2005). Death sentence for online gamer. China Daily. Consulté en ligne, le 3 mars 2008 : http://www.chinadaily.com.cn/english/doc/2005-06/08/content_449494.htm.

- Lillis, R. (2008). How messages saved the day. Sacbee.com. Consulté en ligne le 23 juin 2008 : http://www.sacbee.com/crime/story/742335.html.

- Lopez, M. (2007). Blizzard Takes Legal Action Against Gold-Selling Company. Wired. Consulté en ligne le 4 janvier 2008 : http://blog.wired.com/games/2007/05/blizzard_takes_.html.

- Marshall, M. N. (1996). Sampling for Qualitative Research. Family Practice, 13 (6), 522-525.

- Matza, D. (1990). Delinquancy and Drift. New Jersey : Transaction Publisher.

- Miller, I., & Stanley, A. (2002). Death of a game addict. Journal Sentinel Online. Consulté en ligne le 12 avril 2008 : http://www.jsonline.com/story/index.aspx?id=31536.

- Modine, A. (2007a). World of Warcraft smites den of orc and elf sexual delinquency. The Register. Consulté en ligne le 23 février 2008 : http://www.theregister.co.uk/2007/09/18/blizzard_disbands_roleplay_guild/.

- Modine, A. (2007b). World of Warcraft spykit gets encrypted. The Register. Consulté en ligne le 17 février 2008 : http://www.theregister.co.uk/2007/11/15/world_of_warcraft_warden_encryption/.

- MMORGCHART.COM (2008a). MMOG Active Subscriptions 200,000+. MMORGCHART.COM. Consulté en ligne le 24 juin 2008 : http://www.mmogchart.com/Chart1.html.

- MMORGCHART.COM (2008b). Total MMOG Active Subscriptions –Absolute Contribution. MMORGCHART.COM. Consulté en ligne le 24 juin 2008 : http://www.mmogchart.com/Chart5.html.

- Naone, E. (2008). Money Trouble in Second Life. Technology Review. Consulté en ligne le 21 août 2008 : http://www.technologyreview.com/Biztech/19193/?a=f.

- Nye, F. I. (1958). Family Relationships and Delinquent Behavior. Westport : Greenwood Press.

- Penrod, J., Preston, D. B., Cain, R. E., Starks, M. T. (2003). A Discussion of Chain Referral As a Method of Sampling Hard-to-Reach Populations. Journal of Transcultural Nursing, 14 (2), 100-107.

- Petersen, R. D., & Valdez, A. (2005). Using Snowball-Based Methods in Hidden Populations to Generate a Randomized Community Sample of Gang-Affiliated Adolescents. Youth Violence and Juvenile Justice, 3 (2), 151-167.

- Radd, D. (2008). 700,000 Enter Age of Conan. GameDaily. Consulté en ligne le 30 juin 2008 : http://www.gamedaily.com/articles/news/700000-enter-age-of-conan/?biz=1.

- RedOrbit (2005). China Recommends 15 Online Games in Attempt to Curb Delinquency. Consulté en ligne le 25 février 2008 : http://www.redorbit.com/news/technology/198084/china_recommends_15_online_games_in_attempt_to_curb_delinquency/.

- Reed, G. E., & Cleary Yeager, P. (1996). Organizational Offending and Neoclassical Criminology : Challenging the Reach of a General Theory of Crime. Criminology, 34 (3), 357-382.

- Reimer, J. (2006). Blizzard bans 30,000 World of Warcraft accounts. Ars Technica. Consulté en ligne le 30 janvier 2008 : http://arstechnica.com/news.ars/post/20060612-7033.html.

- Reiss, A. J. (1951). Delinquency as the Failure of Personal and Social Controls. American Sociological Review, 16 (2), 196-207.

- Ressources humaines et Développement social Canada (2008). Taux de criminalité / Sécurité / Indicateurs de mieux-être au Canada. Consulté en ligne le 20 juillet 2008 : http://www4.hrsdc.gc.ca/indicator.jsp ? indicatorid=57&lang=fr.

- Reuters (2003). Online gamer in China wins virtual theft suit. CNN.com. Consulté en ligne le 11 janvier 2008 : http://www.cnn.com/2003/TECH/fun.games/12/19/china.gamer.reut/.

- Russia Today (2008). Online game rivalry ends with real life murder. Russia Today. Consulté en ligne le 24 mars 2008 : http://www.russiatoday.ru/scitech/news/19777.

- Schiesel, S. (2006). Entropia Universe Players Can Cash Their Online Earnings at the A.T.M. The New York Times. Consulté en ligne le 24 janvier 2008 : http://www.nytimes.com/2006/05/02/arts/02entr.html.

- Sherriff, L. (2005). Gaming addicts do time for neglecting kids. The Register. Consulté en ligne le 23 février 2008 : http://www.theregister.co.uk/2005/08/31/gaming_jail/.

- Shirky, C. (2006). Second Life : What are the real numbers ? Corante. Consulté en ligne le 20 août 2008 : http://many.corante.com/archives/2006/12/12/second_life_what_are_the_real_numbers.php

- Sipress, A. (2006). Where Real Money Meets Virtual Reality, The Jury Is Still Out. Washington Post. Consulté en ligne le 22 août 2008 : http://www.washingtonpost.com/wp-dyn/content/article/2006/12/25/AR2006122500635_pf.html.

- Sorens, N. (2008). Stories From the Sandbox. Gamasutra. Consulté en ligne le 1er juillet 2008 : http://www.gamasutra.com/view/feature/3539/stories_from_the_sandbox.php.

- Taylor, R. W., Caeti, T. J., Loper, K., Fritsch, Eric J., Liederbach, John R. (2006). Digital Crime and Digital Terrorism. Upper Saddle River : Prentice Hall.

- Taylor, T. L. (2006). Playing Between Worlds : Exploring Online Game Culture. Cambridge : MIT Press.